* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. IP 포워딩은 routing과 같은 말이다. IP 포워딩 활성화 시 ARP redirect, ARP spoofing 등의 공격을 행할 때 공격자의 호스트로 전달된 패킷들을 원래의 목적지 호스트로 전송하므로 비활성화 해주어야 한다. IP 포워딩 비활성화 방법은 다음과 같다. $ echo 0 > /proc/sys/net/ipv4/ip_forward $ echo 0 > /proc/sys/net/ipv4/conf/default/accept_source_route 단, echo 0 으로 실행했을 경우 재부팅 시 IP 포워딩이 다시 활성화 됨으로 sysctl.conf 파일도 수정해준다. vi /etc/sysctl.conf 파일에서 해당 문구 ..

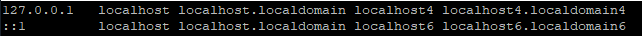

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. /etc/hosts 600 권한 설정 은 hosts파일의 권한이 600이 아닐경우 취약으로 진단된다. hosts 파일이란 DNS서버 참조 전 /etc/hosts 파일에 적혀있는 domain과 IP주소를 참조해 해당 도메인을 찾아갈 때 사용한다. 윈도우에서 hosts파일이 존재하는데, C:\Windows\System32\drivers\etc\hosts에 위치하며, 파밍 공격시 해당 파일의 DNS를 수정하여 덮어쓰는 기법이 존재한다. 실제 리눅스 서버의 hosts 파일을 vi로 열어보면 다음과 같다. /etc/hosts파일 권한 조치법은 다음과 같다. 먼저 /etc로 이동한다. ll로 파일 리스트를 살펴보면 hosts 파일이 존재한다...

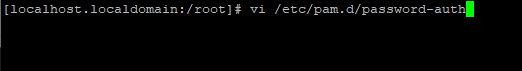

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. 로그인 실패 횟수 제한은 /etc/pam.d/password-auth와 /etc/pam.d/system-auth에 로그인 횟수 제한을 하지 않은 경우 취약하다 진단된다. 조치법은 다음과 같다. vi /etc/pam.d/password-auth 를 입력한다. 설정파일 내용은 다음과 같다. 여기서 2번째 auth required pam_faildelay.so delay=2000000 과 account sufficient pam_localuser.so 를 auth required pam_tally2.so deny=5 unlock_time=60 ... account sufficient pam_tally2.so 이렇게 수정해준다. *deny..

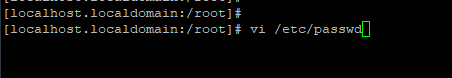

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. 해당 보안취약점은 /etc/passwd에서 UID,GID가 root외 다른 계정에 0으로 설정된 경우 취약하다 판단된다. 조치법은 다음과 같다. vi /etc/passwd 입력 입력 후 리눅스에서 사용자 계정 정보를 수정할 수 있다. 파일에 있는 계정 형식은 다음과 같다. [계정명:암호화된 PW:UID:GID:주석여부:사용자 홈 디렉토리:사용자 쉘] 일반 사용자 계정중 UID,GID가 0인 계정을 찾는다. 계정의 UID, GID를 0이 아닌 다른 값으로 변경해준다. 이후 :wq! 하면 완료!

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. 해당 보안 취약점은 사용자 계정에 0-99번 사이의 UID나 GID 값이 할당된 계정인 경우 취약으로 결과가 나온다. passwd 파일은 리눅스 계정 정보를 가지고 있는 파일이며 해당 파일의 계정 설정값을 변경해주면 된다. 조치법은 다음과 같다. vi /etc/passwd 를 입력한다. 다음과 같이 계정 설정파일에 들어가게 된다. 파일에 있는 계정 형식은 다음과 같다. [계정명:암호화된 PW:UID:GID:주석여부:사용자 홈 디렉토리:사용자 쉘] 해당 취약점은 UID와 GID에서 0-99가 할당되있으면 취약하다 판단하므로 UID와 GID를 변경하면 된다. 사용자 계정중 UID,GID에서 0-99 값인 경우 변경해준다. 현재는 tes..

네트워크 장비에 대해 공부하다 보면 IDS, IPS 라는 용어를 접하게 된다. IDS와 IPS의 용어를 설명하자면 다음과 같이 간단하게 설명할 수 있다. - IDS(Intrusion Detection System) : 침입 탐지 시스템 - IPS(Intrusion Prevention System) : 침입 방지 시스템 이번 페이지에선 IDS의 대표적인 오픈소스인 Snort에 대해 알아볼 것이다. Snort는 네이버에서 검색해보면 다음과 같은 뜻을 가지고 있다. 그렇다. 스노트는 코와 관련된 단어를 의미한다는 것을 알 수 있다! 하지만 여기서 말하는 Snort와 IDS에서의 Snort는 의미가 다르다. IT에서 말하는 Snort는 대표적인 오픈소스 IDS로 네트워크를 통한 침투를 탐지/ 방어 하는데 사용된..

보안 멘토링을 진행하면서 과제로 작성했던 악성파일 보고서이다. 작성은 워드를 이용하여 작성했으며, VMware를 통한 가상환경 구축 후 악성파일 분석진행을 하여 작성하였다.

파이썬은 DB와 연동하여 사용할 수 있다. DB와 연동해 소스코드로 DB DB와 연동하기 위한 모듈을 인스톨하여 DB와 커넥션을 한다. -DB 연동법 conn = pymysql.connect(host = '13.209.50.87',user = 'root',password='qwer1234',db = 'study',charset='utf8') -> conn이란 이름으로 dB의 ip,계정ID,PW,DB명과 인코딩기준을 적어 DB를 나타내는 connection 객체를 만든다. -DB 사용을 위한 준비 curs = conn.cursor() -> DB에서 작업하기 위한 커서를 만드는 작업이다. -DML 사용법 sql = "INSERT INTO real_news_table(category,news_title) va..

앞 장에선 Requests 모듈에 대해 알아봤다 이번장에선 BeautifulSoup에 대해 알아보자. BeautifulSoup 모듈이란? - requests모듈로 HTTP 서버와 통신에 성공해 응답을 했다면 BeautifulSoup으로 HTML소스 내용에 접근해야 한다. 마찬가지로 import를 사용해 BeautifulSoup을 사용하며 bs4로 변환하여 사용한다 --------------------- from bs4 import BeautifulSoup soup = BeatifulSoup(r.text, 'html.parser') --------------------- requests에서 받은 소스를 BS에 넘긴후, BS의 기능을 이용해 가공한다. r은 requsts에서 받은 값의 변수명이며, html...