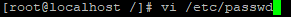

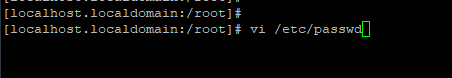

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. FTP 계정 shell 제한은 ftp 계정에 /bin/false 쉘이 부여되지 않은 경우 취약으로 판단한다. /etc/passwd의 ftp 계정을 보면 /sbin/nologin 또는 /sbin/bash 로 되어있는 경우가 취약이므로 이를 변경해주면 된다. 조치법은 다음과 같다. 1. root계정으로 로그인 후 vi /etc/passwd 입력 2. ftp의 bash 또는 nologin 수정 passwd파일을 열면 다음과 같이 되어있다. 이중 ftp를 찾는다. 찾은 후 맨 뒤의 /sbin/bash 로 되어있는 부분을 false로 변경해주면된다, 저장 후 빠져나오면 끝!

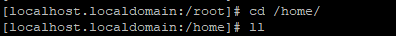

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. Session Timeout 설정에 관한 보안취약점은 Session Timeout 시간을 기관 정책에 맞게 설정하지 않은 경우 진단결과가 취약하다 판단된다. 각 기관마다 Session Timeout시간이 다른데 이는 확인 후 지정하도록 한다. Session Timeout을 설정 할 경우 터미널에 접속 후 일정시간이 지나면 자동으로 세션 연결이 종료된다. 또한 각 계정별로 설정을 해야하기 때문에 root계정 포함 모든 계정을 설정해 주도록 한다! 조치법은 다음과 같다. 1. home의 유저 리스트 확인 cd /home으로 이동 후 계정 리스트를 확인한다. 2. 사용 쉘 profile 수정 각 User별로 디렉터리에 접근한다. [쉘명]..

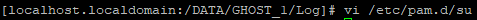

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. su 명령어의 이용 group 제한이 없는경우 취약으로 판단된다. 허용된 계정만 su 명령어를 통해 계정 변경이 가능하며 허용된 계정 외에는 계정변경을 사용하지 못하게 한다. 조치법은 다음과 같다. 1. pam.d/su 의 주석 제거 vi /etc/pam.d/su 를 입력한다. 5번째 줄의 auth required pam_wheel.so.use_uid 부분이 주석이 되어있다. 앞에 #을 지워 주석을 해제한다. 2. group에서 wheel 계정 확인 vi /etc/group을 입력한다. 서버에 등록된 계정 중 wheel 계정이 존재하는지 확인한다. 만약 존재하지 않는 경우 useradd wheel을 입력해 wheel 계정을 추가한다..

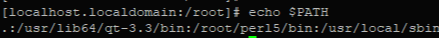

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. PATH 환경변수에 "." 과 :: 이 맨 앞이나 중간에 포함되어 있는 경우 취약하다 판단된다. 환경변수는 각 user들의 폴더와 root의 쉘 파일에서 수정할 수 있다. 우선 현재 환경변수를 확인한다. echo $PATH를 입력한다. 이처럼 환경변수를 보여주는데 앞부분에 . 이 들어가 있어서 취약하다 판단됬다. 이에 대한 조치법은 다음과 같다. 1. 각 유저들의 환경변수 설정 cd /home 으로 가면 유저들 DIR 목록을 확인가능하다. 다음과 같은 설정파일을 확인할 수 있다. user의 DIR에 존재하는 파일중 .bash_profile를 vi로 연다 여기서 PATH=$PATH:$HOME/.local/bin:$HOME/bin 의 ..

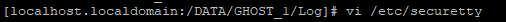

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. 해당 보안 취약점은 원격 터미널 서비스 사용 시 root 직접 접속을 허용한 경우 취약으로 판단된다. 수정해야할 파일은 3가지로 securetty, pam.d/login, sshd_config 이다. 조치법은 다음과 같다. 1. securetty 수정 vi /etc/securetty 를 입력한다. securetty는 telnet접속을 할 때 제어하는 파일로 파일 내 *pts/x 관련 설정이 존재하는 경우 주석, 삭제 처리해주면 된다. 현재 접속 상태 확인시 아래와 같은 설정파일을 확인가능하다. 현재 보안취약점 확인 결과 *pts/x 설정이 존재하지 않으므로 다음 단계로 넘어간다. 2. pam.d/login 파일 수정 vi /etc/..

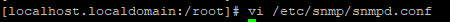

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. 해당 보안취약점은 /etc/snmp/snmpd.conf 파일의 디폴트 community String을 변경하지 않거나, 유추하기 쉬운 Community String으로 설정한 경우 취약한 것으로 진단된다. 조치법은 다음과 같다. vi /etc/snmp/snmpd/conf 를 입력한다. 설정 내역이 뜨면 :set number를 입력해 라인줄을 확인한다. 이중 41번째 줄인 com2sec notConfigUser default public 부분 중 'public'을 수정해주어야 한다. 유추하기 어려운 String 으로 변경해준다. 변경 후 저장하고 빠져나오면 완료!

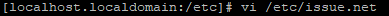

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. 해당 보안 취약점은 서버 및 Telnet 서비스에 로그온 메시지가 설정되어 있지 않은 경우 취약하다 판단된다. /etc/issue.net 와 /etc/motd 의 Banner 내용을 입력하면 된다. 조치법은 다음과 같다. vi /etc/issue.net 입력 issue.net은 원격지에서 접속할 경우 보여줄 배너 내용을 기입하는 곳이다. 다음과 같은 내용이 있을텐데, 전부 삭제해준다( 단축기 dd: 한줄 삭제) 그 후 banner 내용을 입력해준다. 아래 내용은 임시로 적은 것으로 Banner로 보여줄 경고 내용을 입력해준다. 작성 후 저장하고 빠져나온다. 다음은 motd를 수정할 것이다. vi /etc/motd motd는 로컬 접..

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. 해당 보안취약점은 /etc/passwd에서 UID,GID가 root외 다른 계정에 0으로 설정된 경우 취약하다 판단된다. 조치법은 다음과 같다. vi /etc/passwd 입력 입력 후 리눅스에서 사용자 계정 정보를 수정할 수 있다. 파일에 있는 계정 형식은 다음과 같다. [계정명:암호화된 PW:UID:GID:주석여부:사용자 홈 디렉토리:사용자 쉘] 일반 사용자 계정중 UID,GID가 0인 계정을 찾는다. 계정의 UID, GID를 0이 아닌 다른 값으로 변경해준다. 이후 :wq! 하면 완료!