* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다.

해당 보안 취약점은 원격 터미널 서비스 사용 시 root 직접 접속을 허용한 경우 취약으로 판단된다.

수정해야할 파일은 3가지로 securetty, pam.d/login, sshd_config 이다.

조치법은 다음과 같다.

1. securetty 수정

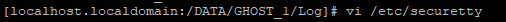

vi /etc/securetty 를 입력한다.

securetty는 telnet접속을 할 때 제어하는 파일로 파일 내 *pts/x 관련 설정이 존재하는 경우 주석, 삭제 처리해주면 된다.

현재 접속 상태 확인시 아래와 같은 설정파일을 확인가능하다.

현재 보안취약점 확인 결과 *pts/x 설정이 존재하지 않으므로 다음 단계로 넘어간다.

2. pam.d/login 파일 수정

vi /etc/pam.d/login을 입력

아래와 같이 기본 값이 설정되있는걸 확인할 수 있다.

이중 auth required /lib/security/pam_securetty.so 값이 없는경우 삽입, 주석되어 있는경우 주석을 해제한다.

현재는 없는 경우로 3번째 라인 밑에 추가했다.

3. sshd_config 수정

vi /etc/ssh/sshd_config를 입력한다.

sshd_config 파일에 여러 설정값들이 있는데

여기서 /PermitRootLogin을 입력하여 root계정 허용 부분을 찾는다.

앞에 주석이 있는경우 주석 해제 후 yes 로 되어있는 부분을 no로 변경한다.

아래 사진을 참고하면 된다.

그 후 wq!로 저장 및 조치완료!

'Security > 보안취약점' 카테고리의 다른 글

| [CentOS 7] SU 명령어 사용 제한 (0) | 2020.03.20 |

|---|---|

| [CentOS 7] PATH 환경 변수 설정 (0) | 2020.03.18 |

| [CentOS 7] SNMP COMMUNITY STRING 복잡성 설정 (0) | 2020.03.05 |

| [CentOS 7] 경고 메시지(banner) 설정 (0) | 2020.03.05 |

| [CentOS 7] /etc/group 파일 소유자 및 권한 설정 (0) | 2020.03.02 |