안드로이드 화면 강제이동을 하는 이유? -> 로그인 우회나, 중요 정보 확인 또는 인증 페이지 우회를 위해 사용 -> 우회를 위한 전제조건 : adb 세팅 및 모바일 기기 루팅 완료와, 이동하려는 Activity 명을 알아야함 activity명 확인 방법은 2가지가 있다. 1. 안드로이드 기기로 우회하려는 화면으로 이동 후 PC에서 adb shell로 다음 명령어를 실행하여 Activity 명 확인 adb shell "dumpsys window windows | grep -E 'mCurrentFocus|mFocusedApp'" 2. apk 파일 분석 - apk 소스코드 분석 툴 (Ex: JEB)를 사용해서 이동하려는 activity 명 확인 - 로그인 페이지 우회의 경우 [앱이름.apk] - [패키지명]..

APK 파일 추출 방법 안드로이드 APK 추출 방법 안드로이드 APK adb adb apk 추출 어쩌다보면 의도치 않게 apk파일을 추출해야 하는 경우가 있습니다. 플레이스토어에 가보면 apk 파일을 추출하는 여러 앱들이 있지만 저는 이번에 adb shell을 이용해 한번 추출하는 방법을 적어보려 합니다. 혹시 adb shell이 없으시다면 아래 포스팅을 참고하셔서 세팅하시면 됩니다. 그리고 안드로이드 폰도 루팅이 되어있어야 합니다. https://kk-7790.tistory.com/153 PC에서 안드로이드 접속 - adb shell PC로 안드로이드 접속 안드로이드를 루팅한 경우 여러가지를 할 수 있지만 점검등의 여러 이유로 인해 adb shell과 frida를 주로 쓰게 됩니다. adb shell은..

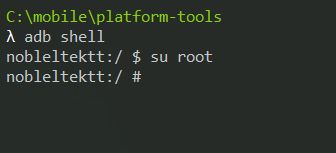

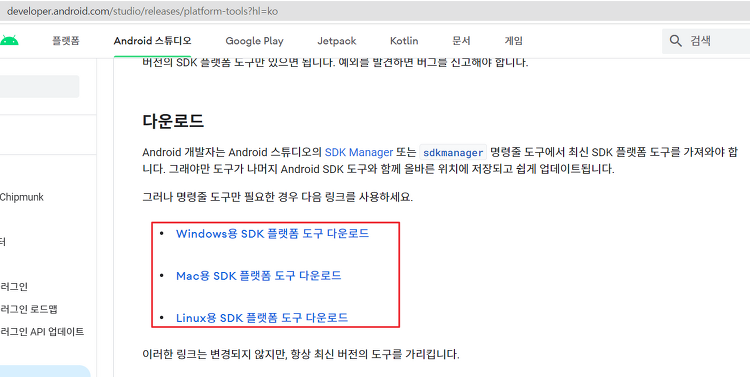

PC로 안드로이드 접속 안드로이드를 루팅한 경우 여러가지를 할 수 있지만 점검등의 여러 이유로 인해 adb shell과 frida를 주로 쓰게 됩니다. adb shell은 PC에서 안드로이드를 접근할 수 있는데 원격으로 서버나 네트워크 장비를 접속하는것과 같다고 생각하시면 됩니다. 먼저 adb shell을 사용하기 위해선 사전 설정을 해줘야 합니다. 1. SDK(software Development Kit)설치 아래 경로로 접속해 자신의 OS에 맞는 SDK 플랫폼 도구를 다운로드 해주세요 https://developer.android.com/studio/releases/platform-tools?hl=ko SDK 플랫폼 도구 출시 노트 | Android 개발자 | Android Developers And..

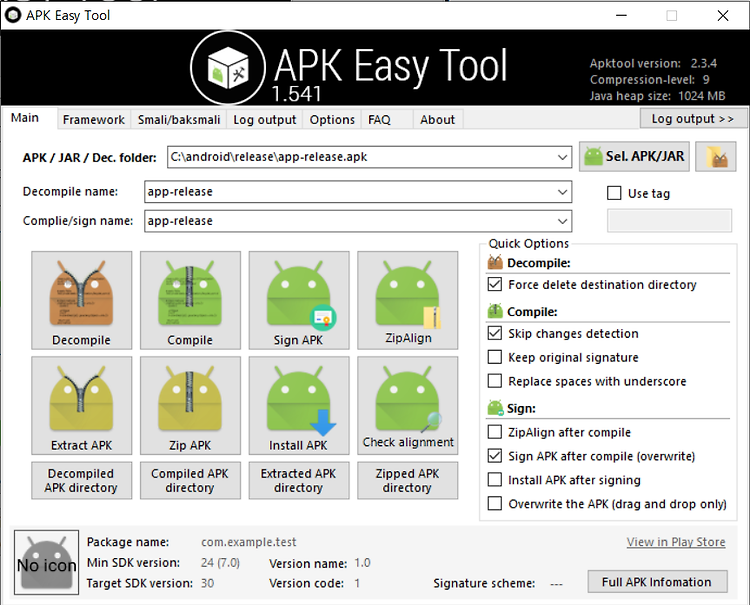

안녕하세요. 이번 게시글에선 안드로이드 해킹시 smali 코드 분석이 필요할때, 좀 더 편하게 apk에서 smali 코드를 추출하는 방법을 작성하고자 게시글을 작성하게 됬습니다. 우선 adb를 사용해 smali 코드로 디컴파일, 컴파일, sign 까지 할 수 있지만, 그보다 더 쉽고 직관적인 GUI 툴을 통해 쉽게 진행할 수 도 있습니다. 바로 APK Easy 툴을 사용하면 가능합니다!! 그럼 툴을 우선 소개했으니, 다음은 쉽게 접할 수 있는 가상환경인 NOX를 통해 변환 과정을 이어가겠습니다. 1. APK 파일 PC로 이동 우선 APK 분석을 위해선 분석하려는 PC에 apk 파일을 옮겨야 합니다. 그러기 위해선 녹스를 실행시켜 변환을 원하는 apk 파일을 다운 받습니다. 그다음엔 추출을 원하는 apk를..

APK 파일 해킹을 하다보면 메세지 조차 출력되지 않고 종료되는 app 들이 있을겁니다. 이런경우 어떤 액티비티가 실행되어 루팅 탐지를 하고 있는지 확인해야 합니다. 방법은 frida 코드를 사용해 현재 어떤 액티비티를 출력했나 확인하면됩니다. 코드는 아래와 같습니다. import frida, sys def on_message(message, data): if message['type'] == 'send': print("[*] {0}".format(message['payload'])) else: print(message) APP = "확인하려는 앱 이름 넣으십쇼" jscode = """ console.log("[*] frida code is start!!"); Java.performNow(function..

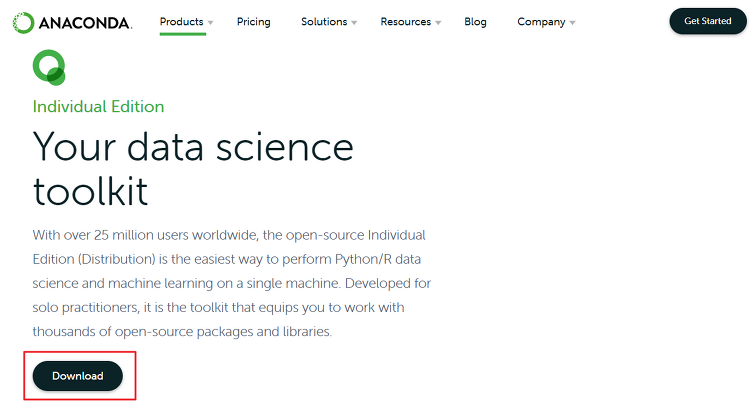

안드로이드 루팅이 끝났다면 이제 본격적인 후킹을 위해 frida 설치 및 실행을 하기위한 환경을 구성해야 합니다. 제가 사용한 안드로이드 기종은 갤럭시 노트 5 KT를 사용했습니다. 우선 후킹을 위한 환경을 설정 해야 겠죠? 쉽게 안드로이드 기기에 접근할 수 있게 Anaconda와 python을 설치해야 합니다. Anaconda 설치 Anaconda는 Python 버전을 여러개 사용해야 될경우, 이를 관리하기 위해서 설치하는 프로그램이라, 난 하나의 버전만 사용하겠다 하시는 분들은 Anaconda 설치를 생략하셔도 무방합니다. 설치를 원하시는 분들은 아래 링크를 클릭합니다. https://www.anaconda.com/products/individual Anaconda | Individual Editio..