* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다.

su 명령어의 이용 group 제한이 없는경우 취약으로 판단된다.

허용된 계정만 su 명령어를 통해 계정 변경이 가능하며 허용된 계정 외에는 계정변경을 사용하지 못하게 한다.

조치법은 다음과 같다.

1. pam.d/su 의 주석 제거

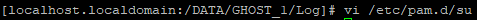

vi /etc/pam.d/su 를 입력한다.

5번째 줄의 auth required pam_wheel.so.use_uid 부분이 주석이 되어있다.

앞에 #을 지워 주석을 해제한다.

2. group에서 wheel 계정 확인

vi /etc/group을 입력한다.

서버에 등록된 계정 중 wheel 계정이 존재하는지 확인한다.

만약 존재하지 않는 경우 useradd wheel을 입력해 wheel 계정을 추가한다.

여기서 wheel 부분 맨뒤에 있는 부분이 su 명령어 사용을 허용하는 계정을 입력하는 곳이다.

wheel 그룹에 허용 계정을 추가하는 방법은

1. /etc/group 에서 wheel 계정 뒤에 직접 추가

2. usermod -G wheel [허용할계정명] 을 입력한다.

3. /bin/su 파일의 소유권 변경

chgrp wheel /bin/su를 입력해 bin/su 파일의 소유권을 변경한다.

4. chmod 4750 /bin/su

/bin/su 파일의 권한을 4750으로 변경한다.

일반 사용자가 bin/su 파일을 참조해 명령어 사용을 가능하게 위해서 권한설정을 해준다.

권한까지 변경 후 일반계정으로 su 명령어 사용여부를 확인해본다!

'Security > 보안취약점' 카테고리의 다른 글

| [CentOS 7] FTP 계정 shell 제한 (0) | 2020.03.30 |

|---|---|

| [CentOS 7] Session Timeout 설정 (0) | 2020.03.30 |

| [CentOS 7] PATH 환경 변수 설정 (0) | 2020.03.18 |

| [CentOS 7] root 계정 원격 접속 제한 (2) | 2020.03.18 |

| [CentOS 7] SNMP COMMUNITY STRING 복잡성 설정 (0) | 2020.03.05 |