반응형

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다.

로그인 실패 횟수 제한은 /etc/pam.d/password-auth와 /etc/pam.d/system-auth에 로그인 횟수 제한을 하지 않은 경우 취약하다 진단된다.

조치법은 다음과 같다.

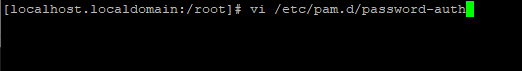

vi /etc/pam.d/password-auth 를 입력한다.

설정파일 내용은 다음과 같다.

여기서 2번째 auth required pam_faildelay.so delay=2000000 과 account sufficient pam_localuser.so 를

auth required pam_tally2.so deny=5 unlock_time=60

...

account sufficient pam_tally2.so

이렇게 수정해준다.

*deny는 로그인 실패 횟수를 제한하며, unlock_time은 로그인 실패시 root 로그인하지 못하게 제한하는 시간이다.

다음은 /etc/pam.d/system-auth를 수정한다.

password-auth 와 마찬가지로 수정해준다.

auth required pam_tally2.so deny=5 unlock_time=60

...

account sufficient pam_tally2.so

:wq!로 저장 후 완료!

33

반응형

'Security > 보안취약점' 카테고리의 다른 글

| [CentOS 7] 패스워드 최대 사용 기간 설정 (0) | 2020.02.24 |

|---|---|

| [CentOS 7] IP 포워딩 비활성화 (3) | 2020.02.24 |

| [CentOS 7] /etc/hosts 600 권한 설정 (0) | 2020.02.24 |

| [CentOS 7]root 계정 외에 UID와 GID가 0인 계정이 없는지 점검 (0) | 2020.02.21 |

| [CentOS 7]사용자 계정에 0-99번 사이의 UID나 GID 값이 할당된 계정 확인 (0) | 2020.02.21 |