* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다.

/etc/hosts 600 권한 설정 은 hosts파일의 권한이 600이 아닐경우 취약으로 진단된다.

hosts 파일이란 DNS서버 참조 전 /etc/hosts 파일에 적혀있는 domain과 IP주소를 참조해 해당 도메인을 찾아갈 때 사용한다.

윈도우에서 hosts파일이 존재하는데, C:\Windows\System32\drivers\etc\hosts에 위치하며, 파밍 공격시 해당 파일의 DNS를 수정하여 덮어쓰는 기법이 존재한다.

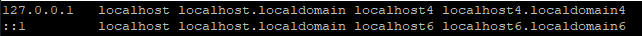

실제 리눅스 서버의 hosts 파일을 vi로 열어보면 다음과 같다.

/etc/hosts파일 권한 조치법은 다음과 같다.

먼저 /etc로 이동한다.

ll로 파일 리스트를 살펴보면 hosts 파일이 존재한다.

앞에 -rw-r--r-- 이것이 파일의 권한이다.

*리눅스 파일 권한표기법*

리눅스에서 파일권한은 읽기(r), 쓰기(w), 실행(x)이 존재하며 숫자로 r=4, w=2, x=1로 나타낸다.

권한은 관리자, 그룹, 기타 권한 3가지가 있으며 각 권한별로 예시를 들면 다음과 같다.

관리자 그룹 기타

rw- r-- r-- -> -는 권한이 없는 것을 나타낸다.

6 4 4 -> 각 권한을 숫자로 나타내면 다음과 같다.

보안 취약점의 /etc/hosts 600은 관리자만 rw 권한을 주라는 의미이다.

권한 변경 명령어는 chmod 이다.

chmod로 hosts의 권한을 600으로 변경해준다.

변경 후 ll을 입력해 권한을 확인하면된다.

'Security > 보안취약점' 카테고리의 다른 글

| [CentOS 7] 패스워드 최대 사용 기간 설정 (0) | 2020.02.24 |

|---|---|

| [CentOS 7] IP 포워딩 비활성화 (3) | 2020.02.24 |

| [CentOS 7] 로그인 실패 횟수 제한 (0) | 2020.02.21 |

| [CentOS 7]root 계정 외에 UID와 GID가 0인 계정이 없는지 점검 (0) | 2020.02.21 |

| [CentOS 7]사용자 계정에 0-99번 사이의 UID나 GID 값이 할당된 계정 확인 (0) | 2020.02.21 |