* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. 해당 보안취약점은 /etc/snmp/snmpd.conf 파일의 디폴트 community String을 변경하지 않거나, 유추하기 쉬운 Community String으로 설정한 경우 취약한 것으로 진단된다. 조치법은 다음과 같다. vi /etc/snmp/snmpd/conf 를 입력한다. 설정 내역이 뜨면 :set number를 입력해 라인줄을 확인한다. 이중 41번째 줄인 com2sec notConfigUser default public 부분 중 'public'을 수정해주어야 한다. 유추하기 어려운 String 으로 변경해준다. 변경 후 저장하고 빠져나오면 완료!

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. 해당 보안 취약점은 서버 및 Telnet 서비스에 로그온 메시지가 설정되어 있지 않은 경우 취약하다 판단된다. /etc/issue.net 와 /etc/motd 의 Banner 내용을 입력하면 된다. 조치법은 다음과 같다. vi /etc/issue.net 입력 issue.net은 원격지에서 접속할 경우 보여줄 배너 내용을 기입하는 곳이다. 다음과 같은 내용이 있을텐데, 전부 삭제해준다( 단축기 dd: 한줄 삭제) 그 후 banner 내용을 입력해준다. 아래 내용은 임시로 적은 것으로 Banner로 보여줄 경고 내용을 입력해준다. 작성 후 저장하고 빠져나온다. 다음은 motd를 수정할 것이다. vi /etc/motd motd는 로컬 접..

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. 해당 보안 취약점은 /etc/group 파일의 소유주가 root가 아니거나, 권한이 644 이하가 아닌 경우 취약으로 판단된다. 조치법은 다음과 같다. /etc로 이동한다. ll을 통해 group의 권한 및 소유자를 확인한다. 현재 파일은 644, root 소유자로 양호 상태이다. 만약 권한 및 소유자 변경이 필요할 경우 다음 명령어를 통해 바꿔준다. chmod 는 파일 권한을 바꿔주는 명령어 이다. chown은 파일 소유자를 바꿔주는 명령어로, 파일을 root 의 소유로 바꿔준다

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. 패스워드 복잡성 설정 보안 취약점은 영문.숫자.특수문자를 조합하지 않거나 2종류 조합 시 10자리 미만, 3종류이상 조합 시 8자리 미만의 길이가 패스워드로 설정된 경우 취약으로 진단된다. 수정해야하는 파일은 /etc/pam.d/system-auth, /etc/security/pwquality.conf, /etc/login.defs 이 3가지 이다. 조치법은 다음과 같다. 1. /etc/pam.d/system-auth vi /etc/pam.d/system-auth 입력 다음과 같은 설정파일을 확인한다. 이중 password requisite 부분을 다음과 같이 수정한다. pam_cracklib.so restry=3 minlen=8 ..

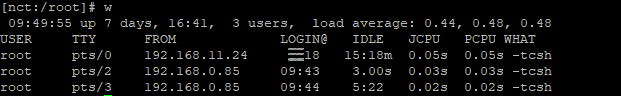

리눅스에는 현재 접속한 사용자와 접속자 수, 접속 시간 등을 확인할 수 있다. 접속자 확인 명령어는 w,who,users로 각각 옵션을 추가해 부가 정보를 더 확인할 수 있다. 1.w 명령어 w 는 서버시간, 시스템 작동 시간, 접속한 유저수, 접속자별 평균 서버 부하율, 접속한 계정명, TTY, IP, 로그인 시간, CPU정보, 사용 쉘의 관한 정보를 확인할 수 있다. 옵션은 -f, -h, -s, -V가 존재한다. 2. who 명령어 현재 접속중인 사용자의 계정과 TTY, 접속일시, IP를 보여준다. 옵션은 다음과 같다. 이 외에도 -T, -s, -t -p 등 옵션이 존재한다. 3. users 명령어 users는 현재 로그인 되어있는 계정명을 출력한다. users의 옵션은 --version 이 존재한다..

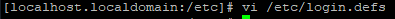

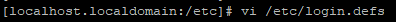

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. 패스워드 최소 길이 설정은 /etc/pam.d/passwd의 설정값 중 PASS_MIN_LEN의 값이 8 미만으로 되어있는 경우 취약으로 진단한다. 조치법은 다음과 같다. vi /etc/login.defs를 입력한다. /PASS_MIN_LEN을 입력 하면 다음과 같이 파일에서 검색한 값이 노란색으로 표시된다. PASS_MIN_LEN 의 숫자를 8이상으로 변경해 주면 된다. 입력 후 :wq!로 저장 후 완료!

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. 이 보안취약점은 /etc/login.defs 의 설정값 중 PASS_MAX_DAYS가 60 이상으로 설정된 경우 취약으로 판단된다. 조치법은 다음과 같다. vi /etc/login.defs 입력 login.defs의 설정 값을 확인할 수 있다. PASS_MAX_DAYS를 찾기위해 /PASS_MAX_DAYS를 입력한다. 그러면 PASS_MAX_DAYS의 값이 노란색으로 표시된다. 이번 보안취약점에서 조치해야할 부분은 아래 사진에서 두번째 PASS_MAX_DAYS이며 99999로 된 값을 수정하면 된다. 이 보안취약점은 패스워드 최대 사용기간을 90일 이하로 지정하고 있기 때문에 숫자를 90이하로 변경한다. 변경 후 :wq!로 저장 후..

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. IP 포워딩은 routing과 같은 말이다. IP 포워딩 활성화 시 ARP redirect, ARP spoofing 등의 공격을 행할 때 공격자의 호스트로 전달된 패킷들을 원래의 목적지 호스트로 전송하므로 비활성화 해주어야 한다. IP 포워딩 비활성화 방법은 다음과 같다. $ echo 0 > /proc/sys/net/ipv4/ip_forward $ echo 0 > /proc/sys/net/ipv4/conf/default/accept_source_route 단, echo 0 으로 실행했을 경우 재부팅 시 IP 포워딩이 다시 활성화 됨으로 sysctl.conf 파일도 수정해준다. vi /etc/sysctl.conf 파일에서 해당 문구 ..

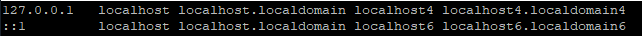

* 해당 보안취약점 조치법은 CentOS 7.4 기준으로 작성하였습니다. /etc/hosts 600 권한 설정 은 hosts파일의 권한이 600이 아닐경우 취약으로 진단된다. hosts 파일이란 DNS서버 참조 전 /etc/hosts 파일에 적혀있는 domain과 IP주소를 참조해 해당 도메인을 찾아갈 때 사용한다. 윈도우에서 hosts파일이 존재하는데, C:\Windows\System32\drivers\etc\hosts에 위치하며, 파밍 공격시 해당 파일의 DNS를 수정하여 덮어쓰는 기법이 존재한다. 실제 리눅스 서버의 hosts 파일을 vi로 열어보면 다음과 같다. /etc/hosts파일 권한 조치법은 다음과 같다. 먼저 /etc로 이동한다. ll로 파일 리스트를 살펴보면 hosts 파일이 존재한다...