웹 취약점을 점검하다보면 Dirbuster를 사용하던지 아니면 직접 입력하는 등의 행위를 하다가 WEB-INF/web.xml 파일에 접근이 가능한 경우가 있다. WEB-INF/web.xml은 서버의 설정파일로, 해당 파일에 접근 가능한건 취약점이다. 해당 파일에 접속해 다른 파일의 경로나 기타 설정들에 대해서 볼 수 있기 때문. 주통 : 정보누출 전자금융 : 시스템 운영정보 노출 여부 각 상황에 맞게 이걸루 취약점을 잡아주자!

전자금융 점검시 iOS는 앱 스토어에서 자체 난독화 등의 기능이 있다. 그래서 MOB-FIN-012. [전자금융] 악성코드 방지 MOB-FIN-020. [전자금융] 소스코드 난독화 적용 여부 이 두항목은 점검항목에서 제외된다!

몇버전 까지인진 모르겠으나 혹시나 업데이트를 하지 않은 12번대 SW기기는 Altserver로 탈옥이 가능하다. 하다보면 altserver를 pc에 설치하고 install altstore를 클릭하면 "Unknown services response error. (-1) 이란 에러가 뜨는데, 이때는 그냥 Apple ID를 새로만들자. 그럼 설치 가능함 ㅋㅋ 그리고 PC에서 install altstore 클릭할때 새로 만든계정 입력하면 설치 가능! 출저는 해외 사이트였는데 링크가 날아가 버렸다..

*작성중인 글 1. 아이폰에서 시디아로 frida 설치 -> 설치 후 frida server 버전 확인( 최신버전으로 알아서 설치됨) 2. 버전 확인 후 frida가 동작하는지 putty 등을 통해서(3utools) 접근한 뒤 ps -ef | grep frida로 실행 여부 확인 3. 시디아 에서 python 3 설치 4. PC에서 python 3 설치한 후 cmd 에서 pip install frida-tools 명령어 입력 -> 최신 버전으로 설치됨 여기서 만약 1번의 iOS의 버전과 다를 경우 아래 링크에서 같은 버전으로 다운 후 설치 https://github.com/frida/frida/releases?after=14.2.18 Releases · frida/frida Clone this repo ..

alt server를 통해 탈옥을 했지만 frida실행시 에러가 발생하는걸 최근 경험해서.. 재탈옥을 하려 이것저것 하던중 14.2 버전이였던 iOS 버전을 실수로 14.7.1로 업뎃해버렸습니다; 그래서 방법을 찾던중 checkRa1n 이라는 툴로 성공함.. 설치할때 필요한건 8G 이상 USB로 우분투 부팅용으로 만든뒤 PC를 재부팅합니다. 혹시 USB가 없다면 그냥 싼걸로 하나 장만하세요 여기서 install 없이 맨 위에 있는 without install 로 해주면 우분투로 부팅이 되죠. 그상태에서 checkRa1n공홈에서 x86_64를 최신버전으로 받은뒤 command 모드에서 cd /Download chmod +x checkRa1n ... ./check ... 를 입력합니다. (...는 tab키로..

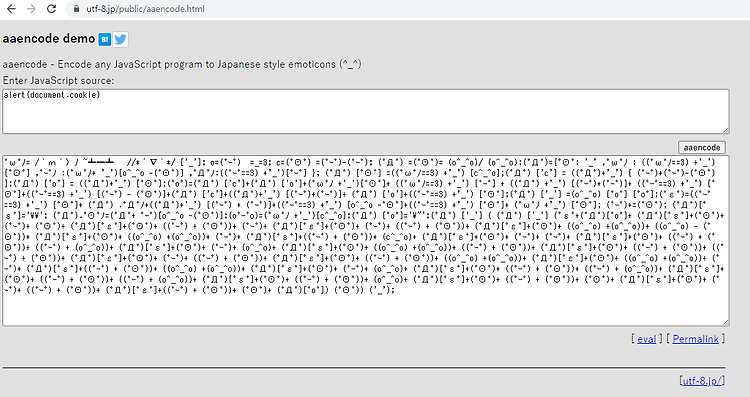

웹 취약점 점검 / 웹 해킹을 하다보면 방화벽이나 웹 페이지의 검증 등으로 XSS 공격이 되지 않는 경우가 있다. 이럴때 우회 방법중 하나로 스크립트 구문을 난독화 하여 공격이 가능하다. (100%가능은 아니니 우회 방법중 하나로 생각하면 될듯 합니다.) 사용해본 방법으론 2가지가 있는데, 이모티콘으로 난독화 하는 방법과 [,] 같은 문자로 난독화 하는 방법이 있다. 1. 이모티콘 난독화 스크립트 문을 카와이한 이모티콘으로 바꿔주는 난독화 방법이다. 사이트는 아래를 참조 https://utf-8.jp/public/aaencode.html aaencode - Encode any JavaScript program to Japanese style emoticons (^_^) aaencode demo aaenc..

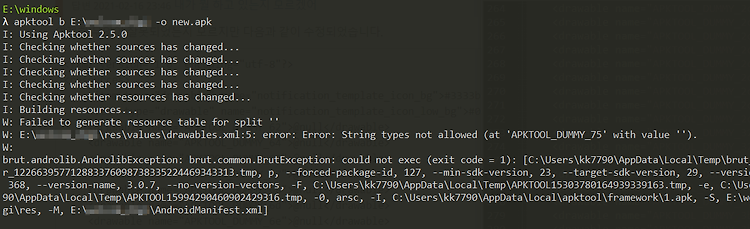

apk파일을 분석한 후 apktool 로 리패키징을 할때 String types not allowed (at 'APKTOOL_DUMMY_75' with value ''). 에러가 발생하곤 합니다. 이걸 해결하는 방법은 우선 저 에러가 발생한 경로로 가세요 여기선 E:\파일명\res\values\drawables.xml 이니 각 에러 메세지에 맞는 경로로 가서 xml 파일을 열어줍니다. 그럼 아래와 같이 이렇게 되어있을 겁니다. 끝나는 부분을 아래 사진처럼 변경해줍니다. 그리고 저장 후 다시 리패키징을 하면 완료! 출저 : http://5.9.10.113/66232189/solved-error-when-building-apk-with-apktool-whats-wrong-with-the-xml-file

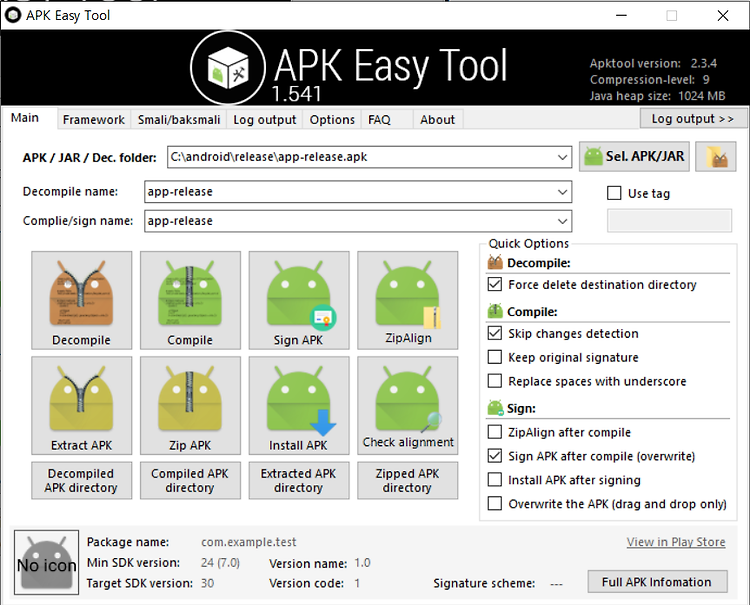

안녕하세요. 이번 게시글에선 안드로이드 해킹시 smali 코드 분석이 필요할때, 좀 더 편하게 apk에서 smali 코드를 추출하는 방법을 작성하고자 게시글을 작성하게 됬습니다. 우선 adb를 사용해 smali 코드로 디컴파일, 컴파일, sign 까지 할 수 있지만, 그보다 더 쉽고 직관적인 GUI 툴을 통해 쉽게 진행할 수 도 있습니다. 바로 APK Easy 툴을 사용하면 가능합니다!! 그럼 툴을 우선 소개했으니, 다음은 쉽게 접할 수 있는 가상환경인 NOX를 통해 변환 과정을 이어가겠습니다. 1. APK 파일 PC로 이동 우선 APK 분석을 위해선 분석하려는 PC에 apk 파일을 옮겨야 합니다. 그러기 위해선 녹스를 실행시켜 변환을 원하는 apk 파일을 다운 받습니다. 그다음엔 추출을 원하는 apk를..

APK 파일 해킹을 하다보면 메세지 조차 출력되지 않고 종료되는 app 들이 있을겁니다. 이런경우 어떤 액티비티가 실행되어 루팅 탐지를 하고 있는지 확인해야 합니다. 방법은 frida 코드를 사용해 현재 어떤 액티비티를 출력했나 확인하면됩니다. 코드는 아래와 같습니다. import frida, sys def on_message(message, data): if message['type'] == 'send': print("[*] {0}".format(message['payload'])) else: print(message) APP = "확인하려는 앱 이름 넣으십쇼" jscode = """ console.log("[*] frida code is start!!"); Java.performNow(function..